L’intelligence artificielle en complément des solutions de prévention peut détecter le comportement trahissant la présence d’un attaquant. Ceci permet alors aux équipes sécurité d’intervenir immédiatement. Les conséquences de l’exploitation d’une attaque Zero day deviennent ainsi très limitées.

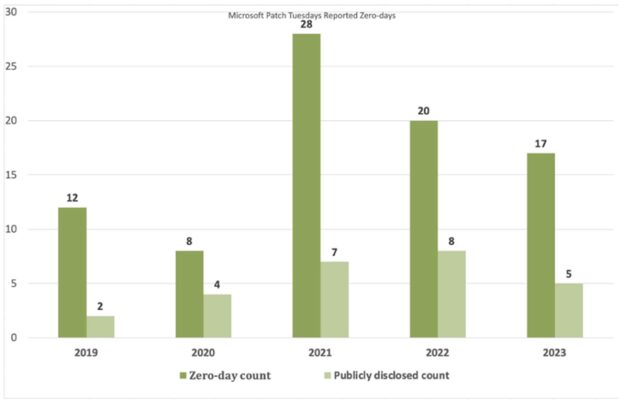

Selon le dernier rapport de Clusit sur les six premiers mois de 2023, environ 17 % des cyberattaques ciblaient des vulnérabilités. L’Association italienne pour la sécurité de l’information souligne la croissance de ce type d’attaque, englobant l’exploitation de failles connues et une augmentation notable des exploits Zero Day. Ces derniers sont fréquemment employés par les groupes cybercriminels pour des attaques de ransomware. Pour analyser ces attaques, particulièrement celles se produisant le jour de la détection d’une vulnérabilité ou d’un exploit logiciel, Vectra a examiné les données du Patch Tuesday de Microsoft, une source réputée. Le guide des mises à jour de sécurité du CSEM classe si une vulnérabilité a été largement exploitée avant la publication de la mise à jour, et s’il y a eu une divulgation publique, fournissant une indication du niveau d’information de l’industrie sur la vulnérabilité.

Les attaques de type Zero Day sont en augmentation

En construisant un graphique simple du nombre de vulnérabilités signalées comme exploitées et du nombre d’entre elles qui ont été divulguées publiquement au cours des quatre dernières années et demie, nous pouvons constater une augmentation plutôt surprenante du nombre d’attaques de type Zero Day en 2021. Le nombre de divulgations publiques augmente également, mais pas proportionnellement au nombre de vulnérabilités exploitées, ce qui est plutôt inquiétant.

À première vue, la situation semble s’améliorer, car la tendance est à la baisse par rapport au pic de 2021, mais cette étude ne couvre que la moitiée de l’année 2023 et les constatations sur l’ensemble de l’année sont bien supérieures.

Si le nombre d’attaques de type Zero Day peut sembler faible par rapport au nombre total de vulnérabilités signalées chaque année, c’est le pourcentage d’augmentation par rapport à 2021, par rapport aux années précédentes, qui devrait être inquiétant. Plus de la moitié des vulnérabilités n’ont pas été divulguées publiquement, ce qui signifie que les équipes de sécurité n’ont pas la possibilité de mettre en œuvre des mesures d’atténuation dans l’attente d’un correctif. L’étendue des dommages qu’un hacker peut infliger avec une seule attaque de type Zero Day peut être très importante lorsque les bonnes circonstances se présentent. Chaque Zero Day supplémentaire augmente la probabilité d’atteindre ce que tout attaquant recherche : une vulnérabilité accessible, ayant un impact et, surtout, omniprésente. Les tendances montrent une augmentation constante des rapports d’attaques de type Zero Day et des révélations publiques d’attaques par ransomware. Pris ensemble, ils représentent une situation logique mais inquiétante pour les responsables de la cybersécurité : il est raisonnable de supposer qu’un groupe d’attaquants très motivés continue de posséder un grand nombre d’armes sophistiquées pour mener à bien leurs attaques.

| Le rôle de l’IA dans la détection des attaques de type Zero Day Si ces tendances persistent, la défense contre les attaques qu’il est presque impossible de prévenir deviendra un pilier de la routine normale d’une organisation de cybersécurité. C’est pourquoi les équipes qui réussiront dans cette entreprise devront disposer d’une méthode fiable pour détecter les attaquants utilisant des exploits de type Zero Day. C’est là que l’intelligence artificielle peut changer la donne. En complétant les stratégies de prévention existantes par une intelligence artificielle qui utilise une gamme de techniques de Machine Learning spécialisées pour détecter le comportement trahissant la présence des attaquants, quels que soient les outils qu’ils utilisent pour poursuivre leurs objectifs, les équipes de cybersécurité peuvent bénéficier d’un signal fiable qui se distingue du bruit de fond des alertes et qui peut les alerter de la présence d’un attaquant avant qu’il n’atteigne ses cibles. C’est ce que Vectra AI appelle Attack Signal IntelligenceTM. En se concentrant sur le comportement des attaquants après la compromission, Vectra peut produire un signal d’attaque fiable et efficace. Baser sa stratégie sur la détection des attaques « Zero Day » est par définition impossible. En revanche, détecter l’attaquant le plus tôt possible après l’exploitation d’une vulnérabilité est aujourd’hui à la portée d’une bonne analyse basée sur de l’I.A. Cette approche de la sécurité fondée sur l’hypothèse d’un compromis, permet à l’entreprise de répondre à l’intensité et à la fréquence des attaques actuelles. L’exploitation d’une vulnérabilité Zero Day n’est la plupart du temps pas grave en soit. La machine infectée ou le compte volé doivent être réinitialisé. Une attaque informatique ne se passe jamais en une seule étape. Ainsi interceptée très tôt, l’attaquant n’a pas le temps de mettre en place son plan et l’entreprise ne subit pas de conséquences graves. En fait, il est très probable qu’une vulnérabilité Zero Day soit présente dans l’environnement de votre entreprise ; si un attaquant l’utilise pour accéder à votre réseau, votre organisation sera prête et capable de détecter sa présence grâce à des fonctionnalités de détection basées sur l’Intelligence Artificielle. Pour en savoir plus, consultez vectra.ai |

| A propos de Vectra : Vectra® est un leader dans la détection et la réponse aux cybermenaces dans le domaine de la sécurité pilotée par l’IA. La plateforme et les services MDR de Vectra offrent une couverture contre les attaques visant le cloud public, les SaaS, les identités et l’infrastructure réseau. Contrairement aux approches traditionnelles de détection des cybermenaces, qui se contentent de déclencher une alerte dès qu’un élément « différent » est détecté, l’Attack Signal IntelligenceTM de Vectra détecte et met en corrélation les comportements des attaquants, c’est-à-dire les TTP (tactiques, techniques et procédures) à l’origine de chacune des attaques. La clarté du signal qui en résulte permet aux équipes chargées des opérations de sécurité d’établir rapidement des priorités, d’enquêter, de répondre aux cyberattaques les plus urgentes et ainsi d’empêcher qu’elles ne se transforment en compromissions. Des organisations du monde entier s’appuient sur la plateforme et les services MDR de Vectra pour garder une longueur d’avance sur les attaquants et anticiper leurs mouvements. Pour plus d’informations, visitez le site web https://www.vectra-ai.com/fr. |

Be the first to comment on "Les attaques de type Zero Day : quelle stratégie pour y faire face ?"